新工具USBculprit 隔空窃取气隙计算机数据的潜在威胁

在网络安全领域,气隙计算机(Air-Gapped Computer)长期被视为数据保护的终极堡垒,它们通过物理隔离的方式,确保敏感信息免受网络攻击的侵扰。随着攻击技术的不断演进,这一安全防线正面临前所未有的挑战。一种名为USBculprit的新型攻击工具浮出水面,它能够利用USB设备作为媒介,巧妙地从气隙计算机中窃取数据,引发了安全界的广泛关注。

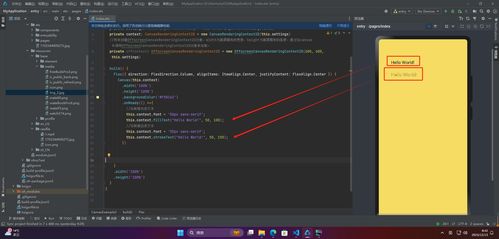

USBculprit的核心原理在于利用USB设备的电磁辐射特性。通常情况下,USB接口在传输数据时会产生特定的电磁信号,这些信号虽然微弱,却能被专业设备在一定距离内捕获和分析。攻击者通过事先植入恶意软件到气隙计算机中,该软件会控制USB设备(如U盘或外接硬盘)在特定时间产生调制后的电磁辐射,将计算机中的敏感数据(如加密密钥、文档内容等)编码到这些信号中。攻击者使用附近的接收设备(如经过改装的智能手机或专用接收器)捕获这些辐射信号,并解码还原出原始数据,从而实现“隔空取物”式的数据窃取。

与传统的攻击方式相比,USBculprit具有几个显著特点:它无需网络连接,完全依赖物理媒介,因此可以绕过气隙隔离;攻击过程隐蔽性极强,因为电磁辐射不易被常规安全监控系统察觉;它的有效距离可达数米,使得攻击者可以在相对安全的位置进行操作。这种攻击方式的出现,意味着即使是最严格的气隙环境,也可能因硬件本身的物理特性而存在漏洞。

面对USBculprit等新型威胁,企业和机构需要采取多层次防御策略。技术层面,可以引入电磁屏蔽设备或部署信号干扰器,以阻断恶意辐射的传播;加强对USB设备的管控,如禁用非授权设备或使用只读USB接口。管理层面,则应定期对气隙计算机进行安全审计,检测异常电磁活动,并提高员工的安全意识,防止恶意软件的初始植入。安全研究社区也在积极开发检测工具,通过监控USB设备的异常行为模式,来提前发现潜在攻击。

USBculprit工具的出现再次提醒我们,在数字时代,绝对的安全或许只是一种理想。气隙计算机虽能抵御网络入侵,却无法完全免疫基于物理原理的侧信道攻击。随着攻击技术的持续进化,防御方必须保持警惕,不断更新防护手段,才能在日益复杂的威胁环境中守住数据的最后防线。

如若转载,请注明出处:http://www.longshoulianmeng.com/product/60.html

更新时间:2026-02-24 16:16:13